Denken Sie immer daran, im Voraus zu planen. Es regnete nicht, als Noah die Arche baute.

~Richard Cushing

Trotz der bevorstehenden industriellen Revolution 4.0, in der die Technologie zu größeren Höhen aufsteigen wird, gibt es nur winzige Wahrscheinlichkeiten, Naturkatastrophen vorherzusagen. Der Ansturm einer Naturkatastrophe kennt keine Grenzen, da er einen hohen Tribut von unserer Lebensgrundlage fordert. Ein weiteres unglückliches Opfer dieser Katastrophen sind Daten.

Katastrophen verursachen Schäden an der Infrastruktur, in der sich Datenserver und Speicher befinden. Dies führt zum Verlust wertvoller und zeitloser Daten, die über Jahre gesammelt wurden, und ist daher unersetzlich. Während die Menschheit UNICEF, FEMA und WHO im Katastrophenfall hatte, war der Samariter der Daten die Einführung von katastrophale Erholung.

Was ist Notfallwiederherstellung?

Die Notfallwiederherstellung umfasst die Strategien, die eingesetzt werden, um sicherzustellen, dass Daten im Falle eines unerwünschten Ereignisses wie Naturkatastrophen, Cyberangriffe usw. an externen Standorten wiederhergestellt und gesichert werden können. Die Notfallwiederherstellung umfasst zwei Hauptkomponenten:

- Datenreplikation

- Berechnung / Computerverarbeitung, wenn der primäre Server ausgefallen ist

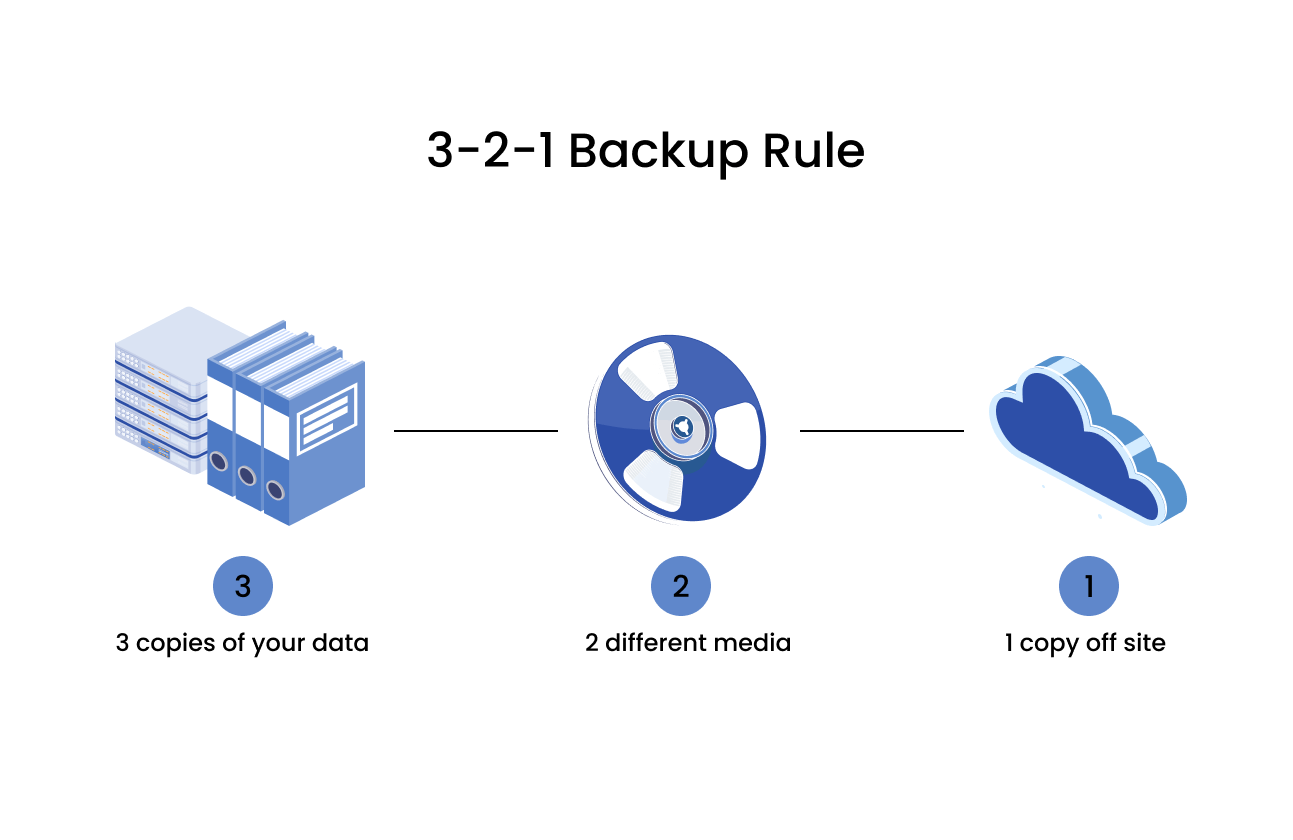

Datenreplikation ist der Prozess der Datensicherung an einem externen Ort in regelmäßigen Abständen, um die 3-2-1-Sicherungsregel einzuhalten, wie oben beschrieben Blog-Post. Das Sichern von Daten auf Speichergeräten ist für eine schnelle Wiederherstellung nach beabsichtigten oder unbeabsichtigten Komplikationen unerlässlich.

Computerverarbeitung enthält die zusätzliche Funktion der Rechenleistung an externen Standorten. Wenn die Daten oder Server am primären Standort Schaden nehmen, kann die Berechnung an diese entfernten Standorte übergeben werden, um sicherzustellen, dass das Unternehmen ohne Unterbrechung und ohne Probleme gedeiht. Um die Bedeutung einer solchen Sicherheitsmaßnahme hervorzuheben, lassen Sie uns einen Blick auf eine kurze Fallstudie werfen.

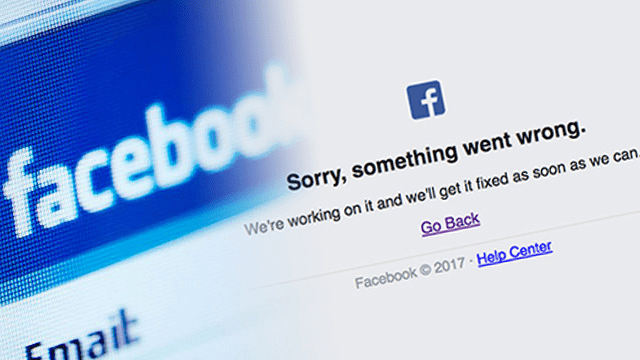

Am 11. Oktober 2021 wurde Facebook Zeuge eines massiven Ausfalls, der dazu führte, dass seine Server für über 6 Stunden dunkel wurden. Dies bedeutete, dass alle seine Anwendungen wie Instagram, WhatsApp und Facebook ausfielen und vollständig unzugänglich waren. Um den Ernst dieser Situation zu verstehen, lassen Sie uns einen Blick auf eine bestimmte verblüffende Statistik werfen. Der Verlust von Facebook war erschreckend 60 Milliarden Dollar. Darüber hinaus wurde Mark Zuckerberg scharf kritisiert und war Zeuge, wie verschiedene Benutzer Theorien über die Ursache eines solchen Vorfalls spekulierten. Hinzu kommt, dass die Investoren dem Stand vertrauen und ihre Entscheidungen überdenken mussten. Eine große Auswirkung war jedoch, dass Unternehmen, die auf WhatsApp für die Kommunikation setzten, aufgrund der Unterbrechung der Konnektivität einen großen Schlag erlitten, was unweigerlich zu mehreren Problemen führte.

Mit einem geeigneten Disaster-Recovery-Plan und Vorkehrungen für die Berechnung außerhalb des Standorts hätten die Verluste drastisch reduziert werden können. Daher übt Disaster Recovery eine große Macht aus, um unvorhergesehene Katastrophen mit Leichtigkeit und auf organisierte Weise zu mildern.

Kommen wir zur nächsten großen Frage,

Was ist ein Notfallwiederherstellungsplan?

A Disaster Recovery-Plan ist ein formelles und strukturiertes Dokument, das den Aktionsplan, die Disaster Recovery (DR)-Vorstandsmitglieder und ihre Rollen, die Speichergeräte und externen Räumlichkeiten im Besitz, verschiedene zu erreichende Ziele usw. auflistet. Zahlreiche Komponenten integrieren sich, um den DR-Plan zu bilden , und einige davon sind unten hervorgehoben:

- Identifikation von Zielen: Die Arbeit des DR-Plans balanciert auf den Zielen aus, die sich als Ziele und Zeitpläne um ihn herum manifestieren.

- Identifizierung wesentlicher Vermögenswerte: Damit der DR-Plan wirtschaftlich bleibt, ist es von größter Bedeutung, kritische Daten zu identifizieren, die zweifellos gesichert werden müssen.

- Das DR-Team: Die Zusammenstellung eines DR-Teams aus erfahrenen Kandidaten ist für schnelle Reaktionen mit minimalem Schaden unerlässlich.

- Bestandsverwaltung: Da zahlreiche Speichermechanismen verwendet werden und verschiedene Arten von Daten involviert sind, sollte ein Inventar ein detailliertes Konto derselben führen.

- Testen und Optimieren: Damit der Disaster-Recovery-Plan ein erfolgsversprechendes Ergebnis liefert, muss er unermüdlich getestet und weiter optimiert werden. Angesichts der exponentiellen Zunahme drohender Bedrohungen und des technologischen Fortschritts ist die Aktualisierung der vorhandenen Strategien für einen narrensicheren DR-Plan unerlässlich.

| Wiederherstellungspunktziel (RPO) | Wiederherstellungszeitziel (RTO) |

|---|---|

| Das RPO misst, wie oft Backups stattfinden sollen. Es muss den Verlust berücksichtigen, der entstehen kann, wenn Komplikationen zwischen den Backups und ihrer Tolerierbarkeit auftreten. | Die RTO gibt an, wie viel Ausfallzeit ein Unternehmen verlieren kann, ohne seinen Umsatz drastisch zu beeinträchtigen. |

Mit einem klaren Verständnis der Bedeutung von Disaster Recovery, der Notwendigkeit von Bandspeicheroberflächen. Offsite-Standorte und sogar On-Premise-Standorte verwenden Bänder für ihre Speicherung. Die Entwicklung von Bandspeichern im Laufe der Jahre hat zu einer enormen Steigerung ihrer Speicherkapazitäten und ihrer Kompatibilität mit neuen Technologien geführt, wodurch sie zur zuverlässigsten Speicheroption geworden sind.

Von Lochkarten bis hin zu Cloud-Speichern haben Daten im Laufe der Jahre einen massiven Wandel erlebt. Mit zunehmender Automatisierung, kontaktlosen Geräten, selbstfahrenden Autos und anderen Wundern der Technologie hat die Datenspeicherung ihren gerechten Anteil an einem enormen Wachstum. Zum Beispiel die Lights-out-Rechenzentrum.

Was ist ein Lights-Out-Rechenzentrum?

Ein Lights-out-Rechenzentrum arbeitet völlig unabhängig von jeglicher Form menschlicher Eingriffe. Ohne Menschen im Spiel ist der Bedarf an Licht überflüssig, daher der Name Lights-Out-Rechenzentrum auch bekannt als Dunkles Rechenzentrum.

Hier sind einige Vorteile, die Lights-Out-Rechenzentren ihren viel helleren Geschwistern, von Menschen eingegriffenen Rechenzentren, gegenüberstellen:

- Menschliche Fehler: Die Abwesenheit von Menschen bietet Widerstandsfähigkeit gegenüber den Fehlern, die sie absichtlich oder unabsichtlich machen, und reduziert sie so auf ein absolutes Minimum.

- Heimarbeit: Mitarbeiter und Experten müssen obligatorische Routinekontrollen für die Wartung durchführen, mit dem zusätzlichen Vorteil, dass dies aus der Ferne möglich ist. Remote-Ressourcenverwaltung und Zugriff auf Hardware erleichtern den Lebensstil der Mitarbeiter.

- Abwesenheit von Sauerstoff: Unter Abwesenheit von Sauerstoff verringert sich die Korrosion und die Wahrscheinlichkeit eines Brandes ist nicht vorhanden. Dies erhöht die Datensicherheit und bietet seinen Kunden eine vertrauenswürdige Garantie.

- Bandspeicher: Mit der Vergrößerung der Bandspeicher in Bezug auf Speicher pro Einheit, Leistung und Kompatibilität mit früheren Versionen werden Bandbibliotheken hauptsächlich in diesen Zentren verwendet. Somit kommen die unzähligen Vorteile der Bandspeicherung beim Einsatz in Lights-out-Rechenzentren hinzu.

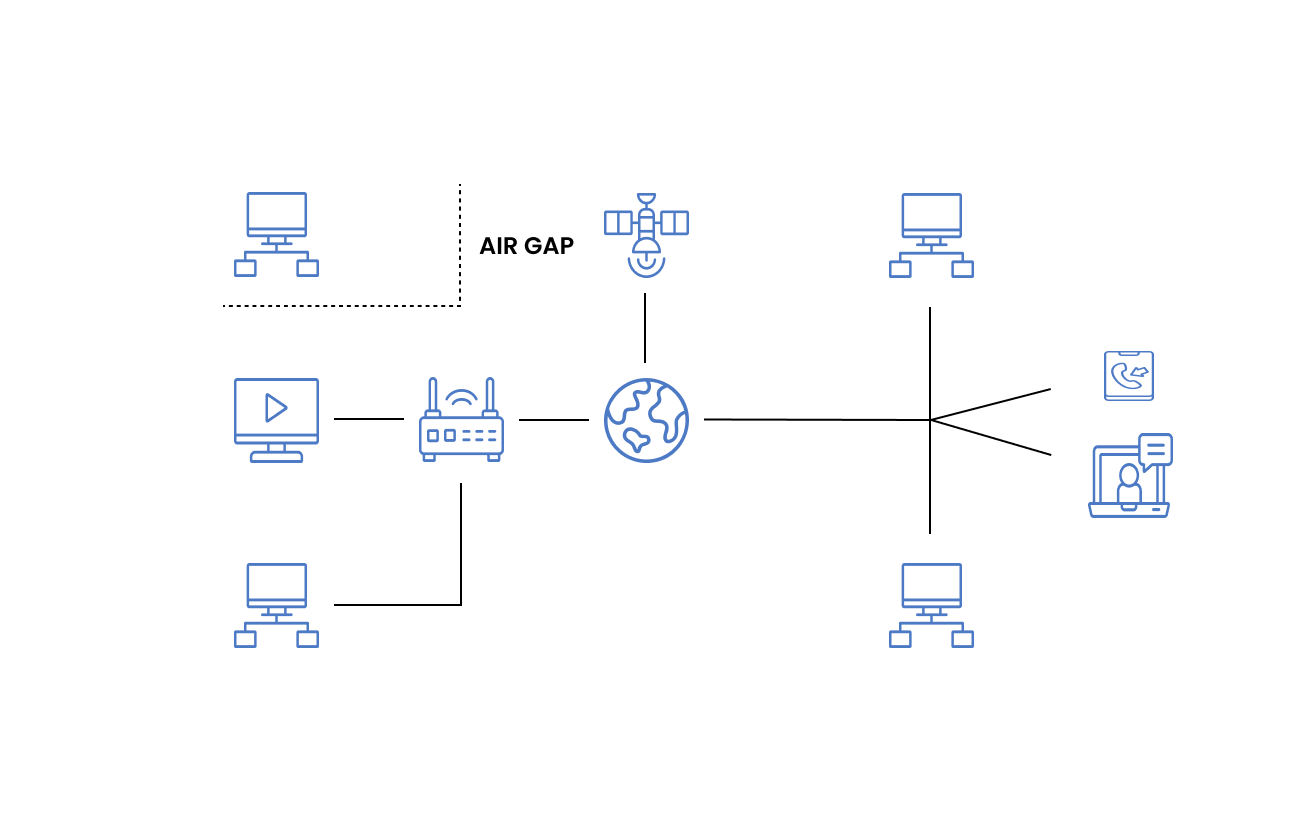

Ein weiterer bemerkenswerter Durchbruch in der Datenspeicherung ist Air-Gap-Netzwerke. Lassen Sie uns zuerst den Begriff verstehen Luftspalt. An Luftspalt ist eine Sicherheitsmaßnahme, die Computer oder Peripheriegeräte von anderen Geräten und Netzwerken isoliert.

Was sind Air-Gap-Netzwerke?

Air-Gap-Netzwerke sind elektromagnetisch, elektrisch und physikalisch von anderen Geräten und unsicheren Netzwerken getrennt. Die Datenübertragung zwischen Geräten dieser Netzwerke ist nur unter Verwendung von USBs, CDs usw. möglich. Dies härtet den Zugriff auf die Systeme des Netzwerks ausnahmslos ab und verhindert unbefugten Zugriff und Datenübertragung. Solche Einschränkungen ergänzen die Netzwerksicherheit und sind daher für militärische und staatliche Zwecke sehr gefragt. Eine beliebte Anwendung von Air-Gap-Netzwerken ist in schwarze Seiten.

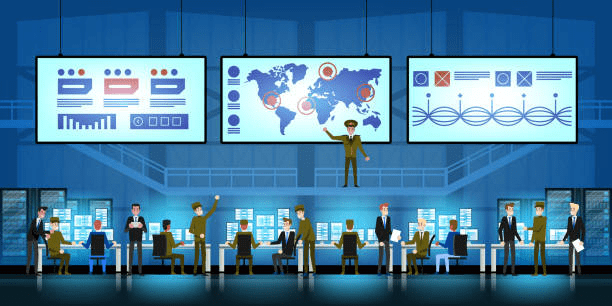

Was ist eine schwarze Seite?

Schwarze Seiten werden vom Militär oder der Regierung betrieben, um verdeckte Operationen mit einer undurchsichtigen Kommunikation zwischen ihnen und den Bürgern durchzuführen. Diese Standorte erfordern höchste Sicherheit und benötigen daher ein narrensicheres Rechenzentrum für ihre sensiblen Daten. Black Sites werden von der Central Intelligence Agency, der CIA, genutzt, um feindliche Kämpfe zu stoppen und Verhöre durchzuführen. Andere Anwendungsfälle von Black Sites werden in Warface-Forschungszentren und dem State Office of Information Technology Services gesehen. Warface-Forschungszentren konzentriert sich auf die Entwicklung taktischer Strategien, die Weiterentwicklung der Streitkräfte durch die Nutzung von Technologie und ist daher das Zentrum für Forschung und Entwicklung. Die Einbeziehung des Militärs und seine Vorschriften führten daher zu der Notwendigkeit einer von der Öffentlichkeit abgetrennten Kommunikation. Ähnlich, Landesämter für Informationstechnik Bereitstellung von Informationstechnologie- und Telekommunikationsdiensten für Regierungsbehörden im ganzen Land, die hochsichere Netzwerke erfordern. Mit dem Ziel, a smart und eine effiziente Regierung durch die zentralisierte Verteilung von Diensten und Technologie, besteht ein zwingender Bedarf an sicheren Netzwerken, die der Funktionsweise von Black Sites ähneln.

Zmanda hat in der jüngeren Vergangenheit Verträge für die Datenverwaltung in Black Sites unterzeichnet. Zmanda verspricht absolute Vertraulichkeit und honoriert das in sie investierte Vertrauen. Die Rechenzentren der Black Site funktionieren vollständig offline und sind vom Internet isoliert, um unbefugten Zugriff zu verhindern. Zmanda erfüllt die Sicherheitsanforderungen durch die Bereitstellung der folgenden Funktionen:

- Air-Gap-Netzwerke: Wie oben besprochen, verbessern Air-Gap-Netzwerke die Sicherheitsmaßnahmen, indem sie Ransomware und Cyberangriffe eliminieren. Darüber hinaus stellt die Zmanda Management Console sicher, dass Verwaltungsarbeiten problemlos ausgeführt werden.

- Tape-Archiv: Zmandas Stärke in der Bandsicherung und -archivierung übertrifft andere Wettbewerber auf dem Markt. Mit jahrelanger Erfahrung und Weiterentwicklung hält Zmanda an der Verbesserung der Bandsicherung von Grund auf fest, um eine kostengünstige Speicherlösung bereitzustellen.

- Open-Source-Hintergrund: Die Grundlage von Zmanda liegt in seiner Open-Source-Software, die es seinen Kunden ermöglicht, den Code anzuzeigen und geeignete, auf Sicherheit ausgerichtete Speicherformatlösungen anzupassen.

Lassen Sie uns einige andere Anwendungsfälle ansprechen, die die Notwendigkeit einer Notfallwiederherstellung hervorheben und die Datenspeicherlösung mit Bandspeicherung optimieren.

Unternehmensprüfungen

Unternehmen besitzen heute zahlreiche Offshore- und Onshore-Konten mit einer Vielzahl von Transaktionen und erhobenen Steuern. Diese Aktivitäten werden aufgezeichnet und durch Audits verifiziert, um eine faire Praxis in Übereinstimmung mit den von der Regierung durchgesetzten Vorschriften sicherzustellen. Dies erforderte einen Datenspeichermechanismus und einen Notfallwiederherstellungsplan, der ein Höchstmaß an Sicherheit und Datenschutz für Geschäftsgeheimnisse und Transaktionen des Unternehmens bietet.

Die prominenteste gesuchte Lösung war die hybride Umgebung das seinen Kunden einfache Datenverwaltungspraktiken und einen zuverlässigen Disaster-Recovery-Plan anbot. Zmanda stattet seine Kunden mit fortschrittlichem Unternehmensschutz mit Funktionen und Paketen wie kein anderer aus. Wir skalieren ständig, um mit der kontinuierlichen Entwicklung von Technologie und Anforderungen Schritt zu halten.

Missionskritische Produktionssysteme

Bestimmte Unternehmen arbeiten ohne Kompromisse bei Ausfallzeiten und generieren in regelmäßigen Abständen unternehmenskritische Daten. Diese Unternehmen fallen unter das Dach von Missionskritische Produktionssysteme.

Daten, die von diesen Unternehmen generiert werden, werden aufgerufen unternehmenskritische Daten. Der Begriff „geschäftskritisch“ bezieht sich auf jeden Faktor eines Systems, der für das Unternehmen wesentlich ist und dessen Störung zu enormen Umsatzeinbußen, einer Unterbrechung seiner Aktivitäten und einer unglücklichen Beeinträchtigung seines Rufs führt. Mit diesen Unternehmen sind verschiedene Herausforderungen verbunden. Im Folgenden finden Sie eine Reihe von Hauptfragen, die ein Unternehmen beantworten sollte, um sicherzustellen, dass das Unternehmen über einen geeigneten Minderungsplan verfügt.

- Welche Daten sind unternehmenskritisch? => Die Identifizierung der geschäftskritischen Daten, auch als kritische Datenelemente bekannt, ist von entscheidender Bedeutung, um sicherzustellen, dass dem Unternehmen während der Ausfallzeit keine Verluste entstehen, und um die in die Datensicherung investierten Kosten zu verringern. Alle Daten blind zu sichern ist ein kostspieliges Unterfangen.

- In welchem Zeitintervall sichere ich die Daten? => Das Zeitintervall, nach dem Daten auf dem Sekundärspeicher gesichert werden müssen, um sicherzustellen, dass die während dieses Intervalls verlorenen Daten mit dem Wiederherstellungspunktziel übereinstimmen.

- Was ist mein Notfallwiederherstellungsplan? =>Der ausgeführte DR-Plan muss gut strukturiert und dokumentiert sein, um Einnahmeverluste zu vermeiden und seine Funktionsfähigkeit jederzeit zu verbessern. Das Personal sollte rechtzeitig identifiziert werden, um seine Schulung und damit eine schnelle Genesung zu erleichtern.

- Wie viele Datenreplikationen benötige ich? N+1. N+2 …? => N bezieht sich auf die Primärdaten und das + bezieht sich auf die zusätzlichen Datenreplikationen, die vorhanden sind. Je nach Daten und Verwendungszweck müssen Backups an verschiedenen Orten oder in unterschiedlicher Anzahl gesichert werden. Dies gewährleistet ein verlustfreies Backup und ein narrensicheres Backup- und Verwaltungssystem.

Forschung

Wissenschaftliche Erkundungen und Labore wie das CERN erzeugen eine kolossale Datenmenge. Jedes durchgeführte Experiment erzeugt Schlussfolgerungen und Theorien, die aufgezeichnet und weiter untersucht werden. Die Datenspeicherung des CERN ist stark auf Bandspeicherung angewiesen. Eine Folge des Verlusts solcher Daten sind Verluste in Millionenhöhe, da diese Experimente und Studien mit äußerster Präzision, schwerer und komplizierter Ausrüstung und mit monatelangem Zeitaufwand durchgeführt werden. Daher sind ein Disaster-Recovery-Plan und ein Backup-System der Schlüssel zum Erhalt von Daten über einen langen Zeitraum.

Gesundheitspflege

Ein Bereich, der ständig aufblüht, ist das Gesundheitswesen. Mit der Zunahme technologischer Wunderwerke und medizinischer Geräte müssen auch die generierten Daten für eine optimale Kompatibilität auf Augenhöhe sein. Künstliche Intelligenz, maschinelles Lernen, neuronale Netze usw. haben einen zunehmenden Nutzen für die Gesundheitsversorgung in Bezug auf Diagnose und Entdeckungen erfahren, was zu einem Bedarf an kongruenten Datenspeicherlösungen führt.

Krankenhäuser und Kliniken entscheiden sich häufig für die Datenspeicherung vor Ort, um die Kontrolle über die internen Daten zu verbessern und somit die Sicherheit zu erhöhen. Cloud-Speicher oder hybride Umgebungen werden für Sicherungs- und Archivierungszwecke verwendet. Darüber hinaus sind Gesundheitsdaten an zahlreiche Vorschriften und Standards gebunden, um die Vertraulichkeit der Kunden und das harmonische Arbeiten der Zentren zu gewährleisten, die am besten mit hybriden Umgebungen unter Einhaltung der Vorschriften erfüllt werden.

Die Zunahme des Kundenkreises, die Forschung im Gesundheitswesen, treue Patienten, die im Laufe der Jahre zu Besuch kommen, erfordern Datensicherungs- und Notfallwiederherstellungspläne. Bei Hunderten von stationären Patienten, die überall aufgenommen werden, müssen Gesundheitszentren sicherstellen, dass sie Daten wie verabreichte Dosen usw. zur Hand haben und im Falle von Katastrophen gesichert sind.

Bandspeicherung rettet wieder einmal den Tag, da sie den Zustrom an gespeicherten Daten zu minimalen Preisen ohne Kompromisse bei Sicherheit und Leistung speichern kann. Zmanda bietet seinen Kunden genau das Gleiche mit dem Versprechen, es einzulösen. Hier ist ein reales Beispiel für Zmandas Wunder in der Gesundheitsbranche.

Die unzähligen Anwendungen von Disaster Recovery und Bandspeicherung haben zu einer Reihe von Standards geführt, die befolgt werden müssen. Datenkonformität.

Was ist Datenkonformität?

Die Datenkonformität bezieht sich auf die Vorschriften und Praktiken, die unbedingt befolgt werden sollten, um Einheitlichkeit und Fairness zu gewährleisten. Diese gesetzlichen Anforderungen sollten eingehalten werden, um sicherzustellen, dass die persönlichen Daten der Kunden vertraulich behandelt werden und sensible Daten und Vermögenswerte nicht in die falschen Hände geraten. Datenkonformität, -sicherheit und -integrität konzentrieren sich alle auf die Minimierung von Bedrohungen für Daten und Datenverarbeitungsrisiken. Verschiedene Organisationen beaufsichtigen die Ausarbeitung dieser gesetzlichen Regelungen, denen gegenüber ein Unternehmen verantwortlich ist, wenn es eines Fehlverhaltens für schuldig befunden wird. Data Compliance überwacht nicht nur das Funktionieren von Unternehmen, sondern hilft ihnen auch, das Vertrauen der Kunden zu gewinnen.

Daher ist die Datenkonformität mit der Durchsetzung transparenter Vorschriften ein schneller Weg, um ein Unternehmen aufzubauen, das auf Kundenvertrauen und -zufriedenheit aufbaut, ein echter Wendepunkt in der heutigen Industrie.

Notfallwiederherstellung, Datenkonformität, Air-Gap-Netzwerke, Lights-out-Rechenzentren usw. sind notwendige Parameter, die langfristig für eine effektive und sichere Datenspeicherlösung berücksichtigt werden müssen. Darüber hinaus wächst die Technologie unerbittlich und erfordert einen Bedarf an kompatiblen und robusten Abhilfemaßnahmen. Zettabytes an Daten werden im Laufe der Jahre angesammelt, da die Daten von heute ein Vermögen für die von morgen sind. Mit bahnbrechenden Entdeckungen, die jeden Tag gemacht werden, werden die im Jahr 2022 gewonnenen Daten in zehn Jahren Millionen wert sein. Schließlich, „Man muss die Vergangenheit kennen, um die Zukunft zu verstehen“ ~Carl Sagan.

Berücksichtigen Sie Carls weise Worte und schützen Sie Ihre wertvollen Daten mit Zmanda. Klicken hier für eine kostenlose Testversion mit Zmanda, die königliche Behandlung, die Ihre Daten auf mühelose und hochsichere Weise verdienen.

KOSTENLOSES eBook

Bandsicherung entsperrt

Insider-Geheimnisse für die Archivierung

Kostengünstiges Klebeband